Se você precisa enviar mensagens de e-mail que não estejam conectadas à sua identidade cotidiana ou apenas quer um pouco de privacidade, temos a solução

Por Ian Paul, PC World USA – 05/03/2019 às 8h52

Vamos combinar que sua identidade cotidiana é constantemente monitorada por contas nas quais você está conectado, e bombardeada por empresas de publicidade de terceiros que desejam segmentar melhor os anúncios. Isso quer dizer que seu browser favorito, salvo se você adotou medidas de bloqueio, está lotado de cookies e trackers que acompanhar o que você está fazendo on-line. Some a isso o fato de que seu provedor de serviços de Internet pode estar coletando seus dados, assim como o governo e vários outros tipos de intrusos.

No final de tudo, você chega à conclusão de que precisa mesmo tomar medidas deliberadas para garantir um mínimo de anonimato online. Sim, você pode ser um anônimo on-line. É preciso certas condições, e não é necessariamente fácil.

Se tudo o que você quer é uma conta de e-mail privada, que ninguém em sua vida profissional ou doméstica conhece, isso não é tão difícil e podemos ajudar. Mas cuidado, basta um deslize fazendo login na conta de e-mail antes de proteger sua conexão ou acessar sua identidade não-anônima no momento errado, e sua identidade poderá ser revelada.

Este tutorial irá guiá-lo através dos passos necessários, e dependendo de quão longe você quer chegar, você pode usar todos os conselhos ou apenas uma parte, para chegar onde precisa. Explicamos para que serve cada passo para ajudar a orientar suas decisões.

Passos para o anonimato

Etapa 1: consiga um espaço de trabalho anônimo

A melhor coisa a fazer se você quiser ficar realmente anônimo é ter um espaço de trabalho digital separado, que seja usado apenas para sua identidade secreta. Dessa forma, não há risco de cruzamento entre a sua personalidade diária e seu gêmeo Mr Robot anônimo. Por isso não pode criar sua conta anônima usando o mesmo navegador que usa para o dia a dia. Seguem as dicas

Nível 1 (para todos os usuários): Instale o navegador TOR em um pen drive USB. Se o risco é muito baixo (ou seja, se sua conta ser descoberta não é o fim do mundo), então o TOR rodando em um pen drive USB pode ser tudo o que você precisa. O navegador TOR é uma versão do Firefox que se conecta à rede do onion router (TOR). Este sistema passa sua conexão de internet através de vários nós (computadores) antes de colocá-lo na internet aberta. Ao usar o TOR, seu endereço IP real é escondido. Além disso, por padrão, o navegador TOR não salva seu histórico de navegação, mantendo sua atividade em segredo. Para manter a TOR o mais segura possível, confira as dicas do Projeto Tor sobre a melhor segurança e privacidade possíveis on-line.

Nível 2 (para usuários avançados): execute um sistema operacional inteiro de um pen drive, como a distribuição Linux que protege a privacidade. Isso é como ter um computador completamente separado sem ter um segundo dispositivo físico. Mais uma vez, trata-se de colocar um firewall entre sua identidade real e sua conta anônima.

Nível 3 (para ultra-paranóicos): considere um laptop apenas para sua identidade secreta. Isso é se para você ser descoberto significa um desastre (que não ameaça sua vida, veja bem). É preferível comprar o equipamento em dinheiro vivo ou com um cartão de débito pré-carregado, para evitar que o laptop seja conectado à sua pessoa no escritório. O laptop deve estar executando uma variante do Linux criptografada, mas se você precisar usar o Windows 10, ative a sua máquina com uma conta local, desligue todos os métodos de rastreamento possíveis durante a instalação e não use o Cortana. Além disso, não instale software desnecessário neste dispositivo e não faça login em contas de sua vida normal, NUNCA. A idéia é ter o mínimo possível de informações extras neste laptop. Misturar sua vida anônima com sua vida real usando apps extras é um grande NÃO. E lembre-se de colocar uma fita ou um pedaço de papel na webcam. É ultra-paranóico, mas até Mark Zuckerberg faz isso .

Etapa 2: localização, localização, localização

Você nunca deve acessar sua identidade secreta em casa ou no trabalho. Seria uma péssima ideia, já que há uma grande chance de revelar um endereço IP que pode ser rastreado até você. É parte do anonimato ter certeza de que ninguém sabe onde você realmente está. Mantenha suas atividades anônimas em um café local, uma biblioteca ou em outro lugar que ofereça acesso Wi-Fi público. Se você é realmente paranóico, provavelmente também é uma boa ideia escolher um lugar distante de seus locais habituais.

Para os super paranóicos: Outros dispositivos que você está usando também podem lhe dar uma chance de ser descoberto. Para manter as coisas o mais separadas possível, deixe o telefone em casa ou, no mínimo, desligue-o e, se possível, retire a bateria.

Etapa 3: use o TOR ou uma VPN

Uma vez que você tenha encontrado um local que não seja sua casa ou seu trabalho para suas atividades privadas, é hora de se conectar à Internet. Mas espere! Antes de fazer isso, você precisa usar a rede TOR ou uma VPN de alta qualidade. Mas recomendamos veemente usar o TOR

Se você já estiver usando o navegador TOR no pen drive USB, pule esta parte, porque você já está fazendo isso. Em todos os outros casos, ainda recomendamos o uso de TOR ao invés da VPN. A beleza da rede TOR é que você não precisa confiar em ninguém. O TOR funciona executando sua conexão criptografada por meio de vários servidores antes de deixá-lo na rede aberta. Dessa forma, é muito mais difícil rastreá-lo de volta à sua localização real, e apenas o servidor final que o leva realmente para a Web tem alguma chance.

Sua melhor chance de anonimato com o propósito de usar uma conta de e-mail secreta é a TOR. Se você pagar com um cartão de crédito pela sua VPN, você é rastreável. Se a VPN for obrigada a rastreá-lo, você também estará em risco. É verdade que esses são os piores cenários possíveis, mas é o princípio que importa. Fique o mais anônimo possível, use o TOR.

Mas o TOR não é uma solução mágica por si só. O navegador TOR usa a extensão do navegador HTTPS em todos os lugares da Electronic Frontier Foundation por padrão. Essa extensão protegerá sua conexão por SSL / TLS entre o nó de saída e o site que você deseja visitar. Isso deve ser o suficiente para manter qualquer bisbilhoteiro em potencial fora do seu negócio.

Tenha em mente que, ao usar o browser TOR, apenas esse aplicativo está conectado à rede TOR. Se você começar a usar o Spotify no desktop para transmitir música ao mesmo tempo, isso não acontecerá viaTOR.

Etapa 4: criar uma conta de email

Há toneladas de opções de e-mail anônimas por aí, como o Guerrilla Mail e o Secure-Email.org. Vamos falar sobre isso daqui a pouco, mas vamos assumir que você precisa de um endereço de e-mail padrão com uma caixa de entrada, uma caixa de envios e e todo o resto.

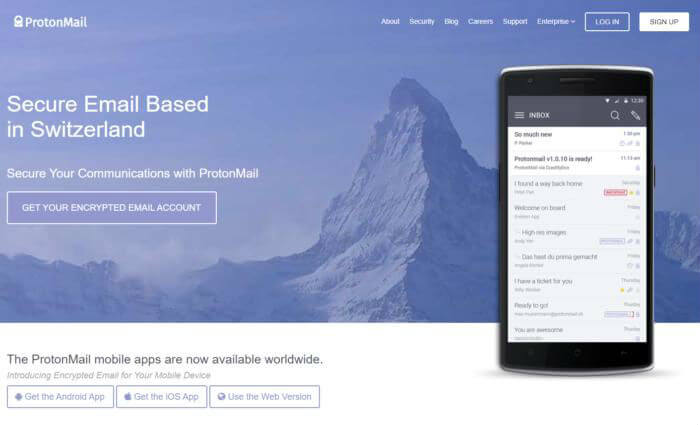

Nós recomendamos o uso do ProtonMail . É um dos poucos serviços de e-mail conhecidos que você pode usar sem fornecer qualquer identificação de backup, como um número de telefone ou e-mail secundário. Além disso, o ProtonMail é criptografado por padrão e tem uma versão acessível do seu site acessível via TOR (https://protonirockerxow.onion/), tornando-o uma opção sólida.

Etapa 5: siga em frente e lembre-se dessas dicas

Agora que você está conectado por meio do TOR em um espaço de trabalho separado e configurou seu e-mail, é hora de receber mensagens. Quando você escrever e-mail, tenha cuidado para não dizer nada que possa revelar sua identidade real e nunca se conecte a nada em sua vida real ao usar sua configuração anônima especial.

Também é uma boa idéia memorizar o nome de usuário e a senha da sua conta de e-mail anônima. Não os coloque no gerenciador de senhas que faz parte de sua vida normal, não cole lembretes no seu laptop que podem cair e não use seu nome de usuário e senha do ProtonMail em nenhum outro lugar, nunca.

Uma última recomendação: acreditamos que você deve ter uma boa, honesta e legal razão para querer ter uma conta de e-mail anônima. Não comece um mercado negro digital dedicado à venda de drogas ou armas, por exemplo. Lembre-se de como a polícia encontrou o fundador da Silk Road, Ross Ulbricht . Tudo começou com um nome de usuário obscuro que Ulbricht usara anos atrás e que ele havia conectado à sua identidade real.

Fonte: Pc World